Jak nazywają się zombie w Fortnite?

Jak nazywają się zombie w Fortnite? W popularnej grze Fortnite, która została opracowana przez Epic Games, istnieje unikalny wróg, którego gracze …

Przeczytaj artykuł

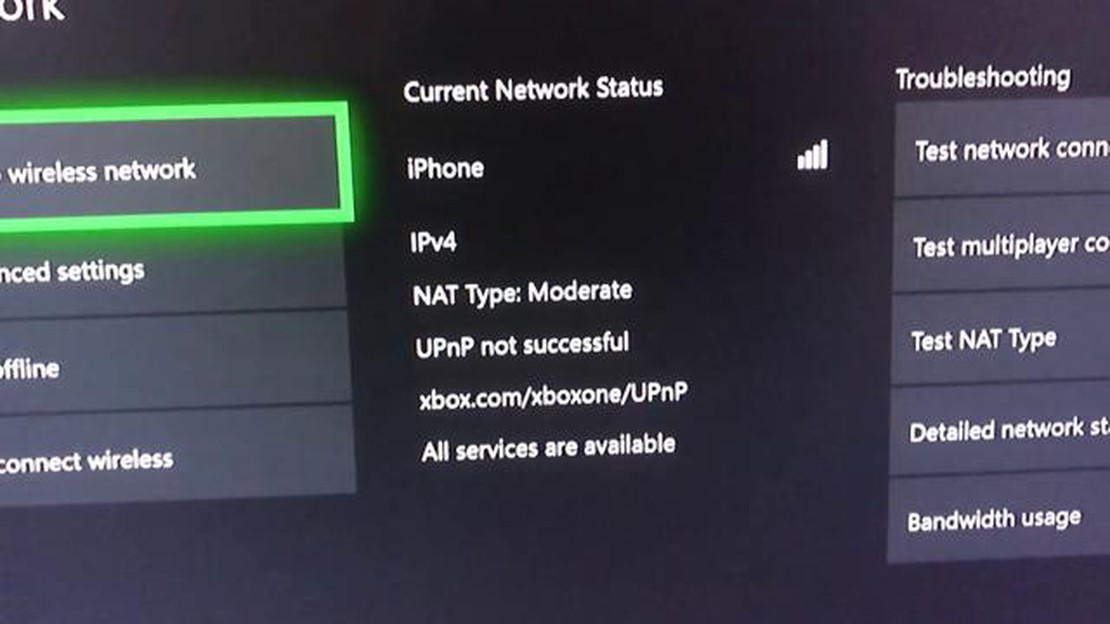

Protokół Universal Plug and Play (UPnP) stał się integralną częścią wielu nowoczesnych urządzeń, umożliwiając im płynne wykrywanie i komunikowanie się ze sobą. Niezależnie od tego, czy chodzi o konsole do gier, inteligentne telewizory, czy nawet systemy automatyki domowej, UPnP upraszcza proces konfiguracji i zarządzania tymi urządzeniami. Jednakże, gdy UPnP nie działa zgodnie z przeznaczeniem, może to mieć poważne konsekwencje dla użytkowników.

Jednym z obszarów, w którym nieudane UPnP może mieć znaczący wpływ, są gry. Gry online w dużym stopniu polegają na UPnP w celu ustanowienia połączeń między graczami i umożliwienia płynnej rozgrywki wieloosobowej. Gdy UPnP zawodzi, gracze mogą napotkać problemy, takie jak trudności z dołączaniem do gier, rozłączenia lub duże opóźnienia, z których wszystkie mogą mieć szkodliwy wpływ na rozgrywkę i ogólne wrażenia użytkownika.

Co więcej, nieudane UPnP może również wpływać na ogólną funkcjonalność urządzenia. Na przykład, inteligentne telewizory, które polegają na UPnP, mogą mieć trudności z wykrywaniem i łączeniem się z innymi urządzeniami w tej samej sieci, ograniczając ich zdolność do strumieniowego przesyłania treści lub uzyskiwania dostępu do plików multimedialnych. Podobnie, systemy automatyki domowej, które zależą od UPnP, mogą nie kontrolować podłączonych urządzeń, powodując niedogodności i frustrację.

Oprócz gier i ogólnej funkcjonalności urządzeń, konsekwencje nieudanego UPnP obejmują również bezpieczeństwo. UPnP jest często celem hakerów, ponieważ otwiera potencjalne luki w sieci. Gdy UPnP zawiedzie, może to narazić urządzenia na nieautoryzowany dostęp i kompromitację, zagrażając danym osobowym i prywatności. Dlatego zrozumienie konsekwencji nieudanego UPnP ma kluczowe znaczenie dla użytkowników, aby ograniczyć ryzyko i podjąć niezbędne środki ostrożności w celu ochrony swoich urządzeń i sieci.

UPnP, czyli Universal Plug and Play, to protokół sieciowy, który umożliwia urządzeniom wykrywanie i łączenie się ze sobą w sieci. Zapewnia on automatyczne przekierowanie portów, co jest niezbędne w przypadku gier online, strumieniowego przesyłania multimediów i innych aplikacji wymagających łączności z Internetem.

Jednakże, gdy UPnP nie działa poprawnie, może to mieć kilka konsekwencji. Jedną z głównych konsekwencji jest niemożność nawiązania połączenia z innymi urządzeniami, co może skutkować niemożnością grania w gry online ze znajomymi lub uzyskiwania dostępu do plików multimedialnych w sieci.

Inną konsekwencją jest podatność sieci na nieautoryzowany dostęp. UPnP może automatycznie otwierać porty na routerze, a jeśli ta funkcja nie działa zgodnie z przeznaczeniem, może to narazić sieć na potencjalne zagrożenia bezpieczeństwa. Hakerzy mogą wykorzystać te otwarte porty, aby uzyskać nieautoryzowany dostęp do urządzeń w sieci lub przeprowadzić ataki na samą sieć.

Co więcej, nieudane UPnP może również prowadzić do przeciążenia sieci i niskiej wydajności. Gdy urządzenia próbują nawiązać ze sobą połączenie, mogą napotkać trudności z powodu awarii UPnP. Może to skutkować zwiększonym opóźnieniem, utratą pakietów i ogólnym pogorszeniem wydajności, zwłaszcza w scenariuszach gier online.

Ważne jest, aby użytkownicy rozumieli konsekwencje nieudanego UPnP i podjęli niezbędne kroki w celu rozwiązania wszelkich problemów. Może to obejmować sprawdzenie ustawień routera, aktualizację oprogramowania układowego, a nawet wyłączenie UPnP i ręczne skonfigurowanie przekierowania portów w celu zapewnienia prawidłowej łączności sieciowej i bezpieczeństwa.

Technologia Universal Plug and Play (UPnP) odgrywa kluczową rolę w poprawie wrażeń z gier poprzez usprawnienie łączności sieciowej i umożliwienie płynnej komunikacji między urządzeniami do gier.

Dzięki UPnP gracze mogą łatwo podłączyć swoje konsole do gier, komputery PC i inne urządzenia do sieci domowej bez konieczności ręcznej konfiguracji. Eliminuje to zawiłości często związane z przekierowywaniem portów, przechodzeniem przez NAT i ustawieniami zapory sieciowej, umożliwiając graczom szybkie konfigurowanie gier wieloosobowych i łączenie się z innymi online.

UPnP upraszcza również proces hostowania sesji gier, automatycznie konfigurując niezbędne ustawienia sieciowe, takie jak otwieranie wymaganych portów dla gier wieloosobowych. Zapewnia to, że inni gracze mogą łatwo dołączyć do hostowanej gry bez żadnych dodatkowych czynności konfiguracyjnych.

Ponadto UPnP umożliwia graczom korzystanie z takich funkcji jak czat głosowy, strumieniowanie wideo i udostępnianie treści podczas rozgrywki. Dzięki automatycznemu nawiązywaniu niezbędnych połączeń między urządzeniami, UPnP pozwala graczom komunikować się i współpracować z innymi graczami w czasie rzeczywistym, zwiększając ogólne wrażenia z gry.

Co więcej, UPnP ułatwia wykrywanie dostępnych usług i urządzeń w sieci. Dzięki urządzeniom obsługującym UPnP, gracze mogą łatwo znaleźć i połączyć się z serwerami gier, przeglądać gry wieloosobowe i odkrywać nowe doświadczenia w grach.

Podsumowując, rolą UPnP w grach jest uproszczenie łączności sieciowej i poprawa ogólnych wrażeń z gry. Eliminując złożoność ręcznej konfiguracji sieci, UPnP umożliwia graczom szybkie konfigurowanie gier wieloosobowych, komunikację w czasie rzeczywistym i odkrywanie nowych możliwości w grach.

Niepowodzenie konfiguracji UPnP może mieć kilka negatywnych konsekwencji dla użytkownika i jego sieci. Jedną z głównych konsekwencji jest niemożność ustanowienia prawidłowego połączenia sieciowego dla niektórych urządzeń, takich jak konsole do gier lub urządzenia do strumieniowego przesyłania multimediów.

Może to prowadzić do frustrujących doświadczeń dla użytkowników, ponieważ mogą oni nie być w stanie uzyskać dostępu do funkcji gier online, połączyć się z serwerami gier lub przesyłać strumieniowo swoich ulubionych treści. Bez udanej konfiguracji UPnP urządzenia te mogą nie być w stanie skutecznie komunikować się z siecią, co skutkuje ograniczoną funkcjonalnością.

Co więcej, nieudane konfiguracje UPnP mogą również stanowić zagrożenie dla bezpieczeństwa sieci. UPnP pozwala urządzeniom automatycznie otwierać porty w zaporze routera, co może być wygodne dla niektórych aplikacji, ale może również narażać sieć na złośliwe ataki.

Gdy konfiguracja UPnP nie powiedzie się, porty te mogą nie zostać prawidłowo otwarte lub zamknięte, pozostawiając je narażone na potencjalne zagrożenia. Ważne jest, aby użytkownicy rozumieli konsekwencje nieudanych konfiguracji UPnP i podjęli niezbędne środki w celu zapewnienia bezpieczeństwa sieci.

Oprócz tych natychmiastowych konsekwencji, nieudane konfiguracje UPnP mogą mieć również konsekwencje długoterminowe. Jeśli użytkownicy nie są w stanie rozwiązać problemów z konfiguracją, mogą być zmuszeni do ręcznego przekierowania portów, co może być czasochłonne i skomplikowane.

Co więcej, awarie UPnP mogą wskazywać na podstawowe problemy z siecią lub samym routerem. Może to być oznaką przestarzałego oprogramowania układowego, ograniczeń sprzętowych lub innych problemów technicznych, które należy rozwiązać w celu optymalizacji wydajności sieci.

Podsumowując, nieudane konfiguracje UPnP mogą skutkować ograniczoną funkcjonalnością i łącznością urządzeń, potencjalnymi zagrożeniami bezpieczeństwa i długoterminowymi problemami z wydajnością sieci. Kluczowe znaczenie dla użytkowników ma szybkie rozwiązywanie problemów i usuwanie tych błędów konfiguracji, aby zapewnić płynne i bezpieczne działanie sieci.

Słabe punkty i zagrożenia sieciowe mogą stanowić poważne zagrożenie dla bezpieczeństwa i funkcjonalności systemu sieciowego. Zrozumienie i identyfikacja tych luk jest niezbędna dla organizacji, aby skutecznie chronić swoje dane i infrastrukturę. Poprzez proaktywną identyfikację potencjalnych zagrożeń, organizacje mogą wdrożyć odpowiednie środki bezpieczeństwa w celu złagodzenia tych zagrożeń i zapewnienia solidnego środowiska sieciowego.

Czytaj także: Odblokuj ukryte sekrety za pomocą kodów Call of Duty

Jedną z powszechnych luk w zabezpieczeniach sieci są słabe środki uwierzytelniania. Jeśli system sieciowy opiera się na prostych lub powszechnie używanych hasłach, staje się podatny na ataki siłowe. Wdrożenie silnych zasad dotyczących haseł i uwierzytelniania wieloskładnikowego może pomóc w ograniczeniu tego ryzyka. Dodatkowo, regularny audyt kont użytkowników i usuwanie nieaktywnych kont może pomóc w zapobieganiu nieautoryzowanemu dostępowi.

Kolejną luką jest przestarzałe oprogramowanie i firmware. Wykorzystywanie znanych luk w przestarzałym oprogramowaniu jest powszechną strategią stosowaną przez hakerów. Regularne aktualizowanie i łatanie oprogramowania i firmware’u zapewnia, że wszelkie znane luki są usuwane i minimalizuje ryzyko nieautoryzowanego dostępu lub naruszenia danych.

Czytaj także: Kto jest najbrzydszym wieśniakiem w Animal Crossing?

Infekcje złośliwym oprogramowaniem stanowią kolejne istotne zagrożenie dla bezpieczeństwa sieci. Złośliwe oprogramowanie może być wprowadzane za pośrednictwem załączników do wiadomości e-mail, zainfekowanych stron internetowych lub zainfekowanych urządzeń. Regularne skanowanie w poszukiwaniu złośliwego oprogramowania, wdrażanie zapór ogniowych i systemów wykrywania włamań oraz edukowanie użytkowników w zakresie bezpiecznych nawyków przeglądania są niezbędne do zminimalizowania ryzyka infekcji złośliwym oprogramowaniem.

Ataki socjotechniczne to kolejna powszechna podatność, której organizacje muszą być świadome. Ataki te wykorzystują ludzką psychologię, aby nakłonić użytkowników do ujawnienia poufnych informacji lub udzielenia nieautoryzowanego dostępu. Pracownicy powinni przechodzić regularne szkolenia w zakresie rozpoznawania i reagowania na taktyki inżynierii społecznej, aby zmniejszyć ryzyko padnięcia ofiarą takich ataków.

Luki w zabezpieczeniach sieci mogą również wynikać z nieprawidłowo skonfigurowanych urządzeń lub niezabezpieczonej architektury sieci. Regularne oceny sieci, w tym skanowanie luk w zabezpieczeniach, mogą pomóc zidentyfikować błędne konfiguracje i słabe punkty w infrastrukturze sieciowej. Właściwa segmentacja sieci, wdrażanie kontroli dostępu i korzystanie z protokołów szyfrowania może pomóc w ograniczeniu tego ryzyka.

Ogólnie rzecz biorąc, identyfikacja słabych punktów sieci i zagrożeń ma kluczowe znaczenie dla utrzymania bezpiecznego środowiska sieciowego. Poprzez proaktywne eliminowanie tych luk, organizacje mogą znacznie zmniejszyć prawdopodobieństwo naruszenia bezpieczeństwa i zapewnić integralność swoich danych i infrastruktury.

UPnP (Universal Plug and Play) to protokół sieciowy, który umożliwia urządzeniom automatyczne wykrywanie i komunikowanie się ze sobą w sieci lokalnej. Chociaż UPnP oferuje wygodę i łatwość użytkowania, jego nieudana implementacja może stanowić poważne zagrożenie dla bezpieczeństwa danych.

Jedną z głównych obaw związanych z nieudanym UPnP jest to, że może on umożliwić nieautoryzowany dostęp do poufnych informacji. Jeśli implementacja UPnP urządzenia jest wadliwa lub przestarzała, hakerzy mogą wykorzystać luki w zabezpieczeniach, aby uzyskać dostęp do urządzenia i potencjalnie wyodrębnić lub manipulować danymi.

Dodatkowo, nieudane UPnP może prowadzić do niezamierzonego ujawnienia prywatnych informacji. Na przykład, jeśli konfiguracja UPnP urządzenia nie jest odpowiednio zabezpieczona, może nieumyślnie ujawnić prywatne pliki lub usługi w publicznym Internecie, czyniąc je dostępnymi dla każdego, kto ma złośliwe zamiary.

Inną konsekwencją nieudanego UPnP jest możliwość nieautoryzowanej kontroli lub manipulacji urządzeniami. Jeśli funkcjonalność UPnP urządzenia zostanie naruszona, osoba atakująca może uzyskać kontrolę nad urządzeniem i wykonywać złośliwe działania, takie jak zmiana ustawień, kradzież poufnych danych, a nawet przeprowadzanie ataków na inne urządzenia w sieci.

Aby zminimalizować ryzyko związane z niepowodzeniem UPnP, ważne jest, aby aktualizować urządzenia i oprogramowanie za pomocą najnowszych poprawek bezpieczeństwa. Ponadto ważne jest, aby regularnie sprawdzać i konfigurować ustawienia UPnP, aby upewnić się, że są one odpowiednio zabezpieczone i umożliwiają tylko niezbędną komunikację między urządzeniami.

Podsumowując, konsekwencje nieudanego UPnP dla bezpieczeństwa danych mogą być poważne. Istotne jest, aby użytkownicy i producenci urządzeń nadali priorytet bezpieczeństwu i podjęli odpowiednie środki, aby zapobiec nieautoryzowanemu dostępowi, ujawnieniu prywatnych informacji i nieautoryzowanej kontroli nad urządzeniami.

Bezpieczeństwo UPnP (Universal Plug and Play) stało się w ostatnich latach coraz większym problemem, ponieważ odkryto wiele luk w zabezpieczeniach i ataków. Ponieważ technologia wciąż się rozwija, ważne jest, aby być na bieżąco z najnowszymi wiadomościami i aktualizacjami dotyczącymi kwestii bezpieczeństwa UPnP.

Jedną z najważniejszych aktualizacji w zakresie bezpieczeństwa UPnP jest identyfikacja i łatanie luk, które można wykorzystać. Eksperci ds. bezpieczeństwa pilnie pracowali nad zidentyfikowaniem tych luk i wydaniem poprawek w celu zmniejszenia ryzyka, jakie stwarzają. Regularne sprawdzanie i stosowanie tych aktualizacji jest niezbędne do utrzymania bezpieczeństwa urządzeń korzystających z UPnP.

Kolejną ważną aktualizacją jest świadomość zagrożeń związanych z UPnP. Ludzie stają się coraz bardziej świadomi potencjalnych zagrożeń bezpieczeństwa związanych z włączeniem UPnP na swoich urządzeniach. Świadomość ta wywołała więcej dyskusji i wysiłków mających na celu edukowanie użytkowników na temat znaczenia wyłączania UPnP, jeśli nie jest to konieczne, i wdrażania dodatkowych środków bezpieczeństwa.

Bieżące wiadomości dotyczące kwestii bezpieczeństwa UPnP podkreślają również znaczenie stosowania silnych haseł. Słabe lub domyślne hasła mogą ułatwić atakującym uzyskanie nieautoryzowanego dostępu do urządzeń z włączoną funkcją UPnP. Użytkownicy powinni być zachęcani do tworzenia unikalnych, złożonych haseł dla swoich urządzeń i regularnego ich aktualizowania, aby zmniejszyć ryzyko nieautoryzowanego dostępu.

Podsumowując, bycie na bieżąco z najnowszymi wiadomościami i aktualizacjami dotyczącymi kwestii bezpieczeństwa UPnP ma kluczowe znaczenie dla ochrony urządzeń i sieci przed potencjalnymi lukami i atakami. Poprzez regularne sprawdzanie aktualizacji, podnoszenie świadomości na temat zagrożeń, używanie silnych haseł, wdrażanie segmentacji sieci i priorytetowe traktowanie bezpieczeństwa w rozwoju, użytkownicy i organizacje mogą złagodzić ryzyko związane z UPnP.

UPnP (Universal Plug and Play) to zestaw protokołów sieciowych, które umożliwiają urządzeniom wykrywanie i komunikowanie się ze sobą w sieci lokalnej. Umożliwia on urządzeniom takim jak komputery, drukarki i routery automatyczną konfigurację i nawiązywanie połączeń sieciowych bez konieczności ręcznej konfiguracji.

UPnP działa przy użyciu kombinacji protokołów, w tym SSDP (Simple Service Discovery Protocol) do wykrywania urządzeń, SOAP (Simple Object Access Protocol) do sterowania urządzeniami i HTTP (Hypertext Transfer Protocol) do komunikacji między urządzeniami. Gdy do sieci dodawane jest nowe urządzenie, wysyła ono wiadomość w celu wykrycia innych urządzeń i usług dostępnych w sieci.

UPnP oferuje kilka korzyści, takich jak łatwość obsługi, automatyczna konfiguracja urządzeń i płynna komunikacja między urządzeniami. Upraszcza proces konfiguracji urządzeń sieciowych, pozwala na łatwe udostępnianie multimediów i zasobów oraz umożliwia bardziej wydajną współpracę urządzeń. UPnP zapewnia również znormalizowany sposób współdziałania urządzeń różnych producentów.

Nieudane implementacje UPnP mogą prowadzić do luk w zabezpieczeniach i potencjalnych zagrożeń dla urządzeń sieciowych. Jeśli UPnP nie zostanie prawidłowo wdrożone lub skonfigurowane, może narazić urządzenia na zewnętrzne zagrożenia i ataki. Słabo zabezpieczone UPnP może również skutkować nieautoryzowanym dostępem do zasobów sieciowych i poufnych informacji, a także potencjalnymi złośliwymi działaniami.

Nieudane implementacje UPnP mogą zagrozić bezpieczeństwu sieci, narażając urządzenia na nieautoryzowany dostęp, umożliwiając zdalną kontrolę lub nadzór nad urządzeniami bez wiedzy użytkownika oraz umożliwiając złośliwym podmiotom wykorzystanie luk w implementacjach UPnP w celu uzyskania kontroli nad zasobami sieciowymi. Może to skutkować naruszeniem danych, prywatności i potencjalnym uszkodzeniem infrastruktury sieciowej.

Aby zmniejszyć ryzyko związane z UPnP, zaleca się wyłączenie UPnP, jeśli nie jest to konieczne do działania sieci. Jeśli UPnP jest wymagane, ważne jest, aby implementacja UPnP była na bieżąco z najnowszymi poprawkami zabezpieczeń i aktualizacjami oprogramowania układowego. Ponadto prawidłowe skonfigurowanie UPnP, takie jak włączenie silnego uwierzytelniania i kontroli dostępu, może pomóc zmniejszyć ryzyko nieautoryzowanego dostępu i złośliwych działań.

Tak, istnieją alternatywne technologie i protokoły dla UPnP, takie jak DLNA (Digital Living Network Alliance) i Bonjour (sieć bez konfiguracji Apple). Technologie te oferują podobne funkcje do UPnP, ale mogą mieć różne podejścia do implementacji i kompatybilności urządzeń. Ważne jest, aby przed wyborem alternatywy dla UPnP ocenić konkretne wymagania i kompatybilność urządzeń sieciowych.

Jak nazywają się zombie w Fortnite? W popularnej grze Fortnite, która została opracowana przez Epic Games, istnieje unikalny wróg, którego gracze …

Przeczytaj artykułDo czego nadaje się Sands of EON? Jeśli chodzi o Genshin Impact, jednym z najcenniejszych artefaktów do zdobycia są Piaski EON. Artefakt ten nie tylko …

Przeczytaj artykułKtórego rocznika G37 unikać? Infiniti G37 to popularny luksusowy samochód znany ze swoich potężnych osiągów i stylowego wyglądu. Jednakże, podobnie …

Przeczytaj artykułIle BTU potrzebuję do ogrzania 1500 stóp kwadratowych? Jeśli chodzi o ogrzewanie przestrzeni o powierzchni 1500 stóp kwadratowych, ważne jest, aby …

Przeczytaj artykułCo się stało z Lolking Reddit? W rozległym świecie gier online istnieje niewiele platform, które zdobyły pasję i oddanie graczy, tak jak Lolking …

Przeczytaj artykułGdzie mogę znaleźć Anemoculus w Genshin Impact? Jeśli jesteś fanem popularnej fabularnej gry akcji Genshin Impact, to wiesz, jak ważne są Anemoculus, …

Przeczytaj artykuł